這篇我們繼續來解釋架構元件,主角是 Unprivileged Network 和 RADIUS。

本篇大部分爲論文翻譯,詳見出處:An overview: "A New Approach to Enterprise Security"

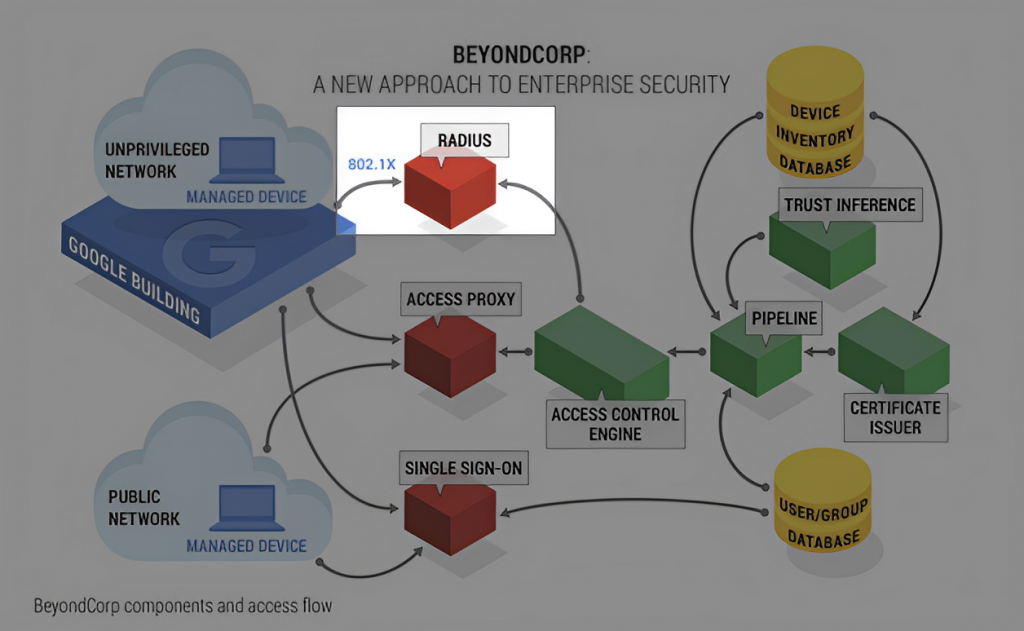

為了使本地和遠程訪問等同,BeyondCorp 定義並部署一個非特權網絡 (Unprivileged Network),該網路與外部網路非常相似,但它位於專用地址空間內 (within a private address space)。非特權網絡只能連接到 Internet、有限的基礎設施服務(如 DNS、DHCP 和 NTP)以及 Puppet 等配置管理系統。所有客戶端設備都被分配到這個網絡,同時物理上位於 Google 的大樓內。該網路與 Google 網路的其他部分之間有嚴格管理的 ACL(訪問控制列表)。

無論是對於有線或無線訪問,Google 使用 RADIUS 伺服器來根據 802.1x 認證將設備分配到適當的網絡。Google 使用動態而非靜態的 VLAN 分配,這意味著不需依賴於 switch/port 的靜態配置,而是使用 RADIUS 伺服器通知 switch 對經過認證的設備分配適當的 VLAN。 "managed device" 在進行 802.1x 握手時會提供其設備證書,驗證後即被分配到非特權網絡。而在企業網絡上無法識別和未受管的設備 (unrecognized and unmanaged devices) 則會被分配到客戶網絡 (Guest Network)。

總結:RADIUS 伺服器會透過驗證設備證書來動態地分配 VLAN 給 managed device。

更多關於 RADIUS Server,可以參考這篇:https://www.lijyyh.com/2013/07/radius-configuring-radius-server.html

簡單來說,正如前幾回提到過的,zero trust model 和傳統的 perimeter model 不一樣,其假設內部網絡與外網一樣充滿危險,因此選擇不再信任內部網路。Google 提出的 zero trust model-BeyondCorp,透過部署一個只能連接到 Internet 和有限基礎設施服務的非特權網路 (Unprivileged Network) ,取代了原有的內網。所有設備無論是有線或無線,都必須通過 802.1x 身份驗證流程才能被加入到非特權網路中。而 RADIUS 伺服器即是負責集中式此一設備驗證並分配 VLAN 給 managed device 的組件。

好的這就是今天的內容啦~~(誒也太少了吧?!)沒錯哈哈哈哈哈

明天我們來講核心組件之一的 Access Proxy!! 明天見!